Network

와이어샤크 패킷 분석하기 2-tcp

proqk

2020. 9. 24. 20:19

반응형

tcp라는 이름의 pcap파일을 열어 본다

tcp니까 일단 tcp stream으로 내용을 확인한다

RSA 공개키 정보가 주어졌다

n과 e와 암호화 된 플래그가 있다

e값이 0x10001인데, DEC으로 65537이다

평범한 e값이므로 생각할 수 있는 공격은 n이 DB에 존재하는 소수의 곱이라, 직접 소인수분해를 해서 p, q값을 얻는 방법이다

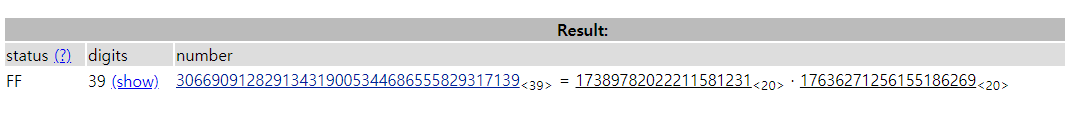

이런 경우 보통 홈페이지를 이용하므로 여기서 n값을 수인수 분해한 값을 찾아본다 www.factordb.com/

p, q값을 구했으니까 (p-1)*(q-1)로 phi값을 구한다

from gmpy2 import *

e = 65537

p = 17389782022211581231

q = 17636271256155186269

phi = (p-1)*(q-1)

n=p*q

d = invert(e, phi)

c =0x76e14ea014dd69c8de6812c9

#print ('%x' % pow(c, d, n)).decode("hex")

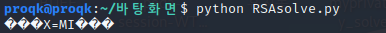

print ('%x' % pow(c, d, n))여기서 문제가 좀 생겼는데 이걸 출력해 봤자

이상한 값만 나온다..였는데 hex값이 잘못되어서 그렇다고 한다

aef4f1131d583d4d0314498408e7daee

반응형